ECサイトのセキュリティ対策とは?ECセキュリティのリスクとチェックリストを徹底解説

「会員情報やカード情報を扱っているのに、なんとなく不安を抱えたまま運営している気がする……」

ECサイトの運営では、顧客情報・会員ID・クレジットカード情報など、外部に漏らしてはいけないデータを日々扱います。

一度でもトラブルが起きれば、売上だけでなくブランドの信頼にも直結します。

この記事では、EC担当者がまず押さえておきたい

- ECセキュリティの基本

- 典型的なリスクと実例

- 最低限の対策チェックリスト

- アクセス管理/認証/SSL/脆弱性診断などの基礎

- 法律・インシデント対応・教育・最新トレンド

まで、 ECサイトを安全に運営するためのポイントを整理します。

なお、問い合わせフォームや会員登録フォームなど、顧客情報が集まる部分は攻撃者にとって“狙い目”です。自作ではなく、 セキュリティ体制が整ったフォームツールを利用することで、安全性と運用効率を同時に高められます。

▼顧客情報を安全に取り扱うならformrun!

formrunは、フォームの作成から、決済・顧客対応を一元化できるフォーム作成ツールです。

SSL/TLSの採用・ISMSやPマークの取得など強固なセキュリティ基準を満たしており、通信の暗号化や不正送信の防止が標準で備わっています。自作フォームに比べて安全性を確保しやすく、開発や運用の負担も大幅に軽減できます。

問い合わせや会員登録など、顧客情報が集まる導線をすぐに“安全な状態”にできる点も大きな強みです。

ECサイトの信頼性を高めたい企業にとって、効率化とセキュリティ強化を同時に叶える選択肢となります。

目次[非表示]

- ・ECセキュリティの基本と、なぜここまで重要なのか

- ・ECサイトに潜む主なセキュリティリスクを整理する

- ・ECサイトのセキュリティ対策一覧チェックリスト

- ・アクセス管理と認証強化で「入り口」を固める

- ・SSL/TLSで「通信の安全」と「SEO評価」を両立させる

- ・「完璧は無理」だからこそ大事な、脆弱性診断と改善サイクル

- ・顧客情報保護と法律対応:守るべき3つの視点

- ・インシデント発生時にどう動くか(6ステップ)

- ・従業員教育と運用体制で「ヒューマンエラー」を減らす

- ・最新トレンドを味方につけるECサイトのセキュリティ

- ・「自社のフォーム、本当に大丈夫?」という不安を減らすならformrun

- ・ECサイトの安全性は、日々の積み重ねで育っていく

- ・ECサイトのセキュリティ対策に関するよくある質問(FAQ)

- ・参考になる公的ガイドライン・専門団体の資料

ECセキュリティの基本と、なぜここまで重要なのか

ECセキュリティ=「ECサイトを安全に運営するための総合ルール」

まず最初に、言葉の整理から始めましょう。

ECセキュリティとは、ECサイト上で扱う

- お客様の個人情報(氏名・住所・メールアドレスなど)

- 決済情報(クレジットカード情報・口座情報など)

- 会員アカウント情報(ID・パスワードなど)

を守るための 技術・仕組み・運用ルールの総称です。

つまり、「ウイルス対策ソフトを入れておけばOK」という話ではなく、

- 技術的な守り(暗号化、認証、多要素認証、WAF など)

- 日々の運用ルール(権限管理、ログ取得、バックアップ など)

- 人と組織の体制(責任者・連絡フロー・教育 など)

が組み合わさって初めて、 ECサイトのセキュリティは機能するといえます。

独立行政法人情報処理推進機構(IPA)も、「ECサイト構築・運用セキュリティガイドライン」の中で、経営者と実務担当者それぞれが取るべきセキュリティ対策を チェックリスト形式で整理しています。( IPA)

▼ EC運営の基礎を押さえておくと、セキュリティ対策の重要性がより理解しやすくなります。ECビジネス全体の仕組みを先に確認したい方はこちらもどうぞ。

>>ECサイトとは?種類・ビジネスモデル・構築方法を徹底比較【企業担当者向け】

なぜECサイトのセキュリティを「経営課題」として考えるべきか

ネットショップは、攻撃者にとっても魅力的なターゲットです。

セキュリティが甘いと、次のようなことが起こり得ます。

- 顧客の個人情報・カード情報が盗まれる

- アカウント乗っ取りにより、不正注文やポイント盗難が発生する

- サイト改ざんで、訪問したお客様の端末にマルウェアが感染する

- DDoS攻撃で繁忙期のサイトがダウンする

- 漏えい対応・調査・謝罪・賠償・行政報告などで多大なコストが発生する

セキュリティ事故の怖いところは、「システムを直せばそれで終わり」ではなく、 ブランドの信頼に長期的な傷が残るところです。

だからこそ、ECサイトのセキュリティは“IT担当だけの問題”ではなく、“経営とブランドを守るためのテーマ”として考える必要があります。

ECサイトに潜む主なセキュリティリスクを整理する

まずは「どんな危険があるのか」を俯瞰しておきましょう。

よくあるリスクを一覧でチェック

リスクの種類 | 主な内容 | 代表的な影響 |

|---|---|---|

不正アクセス・アカウント乗っ取り | 管理者・会員のID/パスワードが突破される | 情報閲覧・改ざん・不正注文 |

個人情報・顧客データ漏えい | DBやバックアップ、ログから情報流出 | 法令違反、賠償、信頼失墜 |

フィッシング・なりすまし | 偽サイトや偽メールで情報を盗む | 顧客の被害とブランドイメージ悪化 |

マルウェア・不正コード | スキミングやサイト改ざん、マルウェア配布 | カード情報窃取、サイト停止 |

DDoS攻撃・システム障害 | 大量アクセスでサイトがダウン | 売上機会損失、クレーム増加 |

クレジットカード不正利用 | 盗まれたカード情報で不正注文 | チャージバック、調査・対応負担 |

ここからは、それぞれのリスクが発生する主な理由を見ていきます。

1. 不正アクセス・アカウント乗っ取り

たとえば、こんな状況です。

- 退職者のアカウントが残ったまま

- パスワードが「shop1234」のような簡易なもの

- 別サービスと同じID・パスワードを使い回している

このような状態だと、攻撃者にとっては「開いている扉」と同じです。

一度ログインされてしまえば、管理画面の操作や会員情報の盗み見など、ほぼなんでもできてしまいます。

2. 個人情報・顧客データの情報漏えい

ECサイトは、 顧客リストの宝庫でもあります。

- バックアップファイルの置き場所が適当

- 社内共有フォルダに個人情報がそのまま保存されている

- テスト環境に本番データをコピーして、そのまま放置

こうした「ちょっとした雑さ」が、のちのち大きな事故につながります。

3. フィッシング詐欺・なりすまし

本物そっくりの偽サイトに誘導し、

- ログインID・パスワード

- カード情報

- 住所や電話番号

などを入力させる手口です。

ユーザーからすると「○○ショップを利用していたら被害にあった」と感じるため、 自社が直接関与していなくてもブランドに影響が及ぶのがやっかいな点です。

JPCERT/CCのレポートでも、フィッシングやECサイト改ざんによるカード情報窃取の事例が継続的に報告されています。( JPCERT/CC)

4. マルウェア感染・不正コードの埋め込み

フォームや決済ページにこっそり不正スクリプトを埋め込まれ、お客様が入力したカード情報が第三者に送信されてしまう――

こんな「スキミング攻撃」も、ECサイトでは現実的なリスクです。

5. システム障害・DDoS攻撃によるサービス停止

- 年末セール

- クリスマス

- ブラックフライデー

など、 「一番売上を取りたい日」に限ってサイトが落ちる。

そんな最悪の事態を招くのが、DDoS攻撃などによる過負荷です。

6. クレジットカードの不正利用・チャージバック

不正注文が発生すると、

- 商品代金の損失

- 発送済み商品の回収困難

- カード会社とのやりとり・調査対応

など、EC事業者にも大きな負担がかかります。

「注文が入るほどリスクも増える」のがECサイトの現実ともいえます。

▼ 特にクレジットカード情報は、ECサイトで最も狙われやすいデータです。カード情報保護の具体策を詳しく知りたい方はこちらをご覧ください。

>>クレジットカードのセキュリティとは?不正利用・情報漏洩を防ぐ対策を解説

ECサイトのセキュリティ対策一覧チェックリスト

ここからは、ECサイトのセキュリティ対策を 一覧・チェックリスト形式で整理していきます。

自社サイトに当てはめながら、できている部分・抜けている部分を確認してみてください。

ECサイト セキュリティ対策チェックリスト(10項目)

項目 | 内容の例 | 重要度 |

|---|---|---|

1. 常時SSL/TLS化 | サイト全体をHTTPSに統一し、混在コンテンツを解消している | ★★★★★ |

2. 管理画面のアクセス制限 | IP制限やVPN経由に限定している | ★★★★★ |

3. 多要素認証(MFA) | 管理者・重要アカウントにMFAを必須にしている | ★★★★★ |

4. パスワードポリシー | 桁数・複雑性・再利用禁止などをルール化 | ★★★★☆ |

5. システム・プラグイン更新 | CMS・プラグイン・OSが最新の状態になっている | ★★★★☆ |

6. 脆弱性診断 | 年1回以上+大きな改修時に診断を実施 | ★★★★☆ |

7. 顧客データのアクセス権限 | 必要な担当者にだけ閲覧・編集権限がある | ★★★★★ |

8. バックアップと復元テスト | 定期的にバックアップ取得+復元手順を確認済み | ★★★★☆ |

9. インシデント対応フロー | 異常発生時の連絡先・手順が文書化されている | ★★★★☆ |

10. フォームのセキュリティ | 問い合わせ・会員登録フォームが安全に運用されている | ★★★★☆ |

フォーム周りは、「個人情報が一気に集まる場所」です。

formrunのようなセキュアなフォーム作成ツールを利用することで、通信の暗号化やアクセス権限の管理、ログの記録といった重要なセキュリティ対策をツール側で自動的に担保できます。

自作フォームで起こりがちな設定漏れや権限ミスを防ぎやすく、人的ミスが発生しにくい設計が整っている点も大きな魅力です。フォームを安全に保ちながら運用負荷も減らせるため、ECサイト全体のセキュリティ水準と信頼性の向上につながります。

▼ 企業としてセキュリティ水準を高めるには、仕組みとしての情報管理体制が欠かせません。ISMS(ISO27001)の基本を知りたい方はこちらをご覧ください。

>>ISO27001とは?PマークISMSとの違いや取得方法・費用まで初心者向けにわかりやすく解説

アクセス管理と認証強化で「入り口」を固める

ECサイトのセキュリティでまず見直したいのが、「誰がどこまで触れるか」という入り口部分です。

アクセス管理のポイント(人・場所・権限を絞る)

- 最小権限の原則担当者ごとに、本当に必要な機能・データだけを使えるようにする

- 管理画面へのIP制限社内ネットワーク・VPN経由など、限られた環境からしかログインできないようにする

- アカウントの棚卸し退職者や契約終了した外注アカウントは即時削除

- アクセスログの取得・監査「いつ」「誰が」「何をしたか」が後から追える状態にしておく

認証を強化する具体策

- 多要素認証(MFA)の導入ID・パスワードに加え、ワンタイムパスワードや認証アプリを組み合わせる

- パスワードポリシーの明確化桁数・使用文字種・再利用禁止・定期変更などをルール化

- 生体認証の活用スマホやPCの指紋認証・顔認証を利用し、セキュリティと利便性を両立

実務でやっておきたい「NG例→改善例」

現状のNG例 | 望ましい状態 |

|---|---|

管理画面URLが誰でもアクセスできる | VPN+IP制限で社内ネットワークのみアクセス可能 |

共通アカウントを複数人で使い回し | 個人ごとにアカウント発行・操作ログも個人単位で管理 |

管理者パスワードが「shop2023!」など単純 | 英大文字・小文字・数字・記号を含む長めのパスワード+MFA |

SSL/TLSで「通信の安全」と「SEO評価」を両立させる

ECサイトのセキュリティ対策を語るうえで欠かせないのが、 SSL/TLSによる通信の暗号化です。

SSL/TLSを入れると何が変わる?

- フォームに入力された情報が、第三者に盗み見られにくくなる

- ブラウザのアドレスバーに鍵マークが表示され、「https://」で始まる

- Google検索での評価も、HTTPサイトより有利になりやすい

つまり、 お客様の安心感も、検索エンジンからの評価も同時に上げられるのがSSL/TLS対応です。

導入〜運用ステップ

- SSL証明書を取得(DV / OV / EV)

- サーバーにインストール

- サイト内のリンク・画像をHTTPSに統一

- HTTPアクセスをHTTPSへリダイレクト

- 診断ツールで設定状況をチェック

問い合わせフォームや会員登録フォームも、もちろんHTTPSが必須です。

formrunのようなツールであれば、 フォーム側でHTTPS対応やセキュリティ面の考慮がされているため、自前で細かい設定を行う手間やミスを減らせます。

「完璧は無理」だからこそ大事な、脆弱性診断と改善サイクル

サイトに変更を加えるたびに、コードや設定は変わります。

つまり、 「脆弱性ゼロの状態を永久に維持する」のはほぼ不可能です。だからこそ、

見つける → 直す → また診断する

というサイクルを仕組みとして回すことが大切です。

代表的な脆弱性の例

- SQLインジェクション

- クロスサイトスクリプティング(XSS)

- 認証・セッション管理の不備

- 古いミドルウェア・ライブラリの放置

診断方法の比較表

方法 | 特徴 | 向いているケース |

|---|---|---|

自動診断ツール | よくある脆弱性を広くチェック | 定期スキャンのベースラインとして |

ペネトレーションテスト | 専門家が攻撃者の視点で検査 | 重要システムや大規模リニューアル時 |

コードレビュー | 開発段階で脆弱な処理をつぶす | 内製開発やカスタマイズが多い場合 |

診断後のポイント

- リスクの高いものから優先的に対応する

- CMSやプラグインを最新化する

- 対応内容を「開発ルール」「ガイドライン」に落とし込み、同じミスを繰り返さない

顧客情報保護と法律対応:守るべき3つの視点

ECサイトのセキュリティは、技術だけでは完結しません。法律やガイドラインを踏まえた運用も欠かせません。

よく関係する法律・基準

- 個人情報保護法

- 特定商取引法

- 電子商取引関連ガイドライン

- 資金決済法・割賦販売法

- PCI DSS(クレジットカード情報の国際的なセキュリティ基準)

実務で押さえたい3つの視点

- どの情報を、何のために集めているのか明確にする

- その情報を、誰がどこまで触れるのかを決める

- 漏れた場合にどう対応するかを決めておく

インシデント発生時にどう動くか(6ステップ)

どれだけ備えても、 「絶対に事故が起きない」とは言い切れません。

だからこそ、「起きた後にどうするか」を事前に決めておくことが重要です。

インシデント対応 6ステップ

- 検知・初動確認

- 監視システムやログから異常を検知

- 影響範囲や対象データを確認

- 封じ込め・被害拡大防止

- 攻撃経路の遮断、該当サーバーの隔離

- 必要に応じてサービスを一時停止

- 詳細調査・原因分析

- ログ・コード・設定の確認

- 必要に応じて専門家と連携

- 復旧作業

- 改ざん箇所の修正

- バックアップからの復元

- 脆弱性の修正と再設定

- 利用者・関係機関への報告

- 顧客へのお知らせ・お詫び・注意喚起

- 法令で求められる報告があれば、定められた手順で対応

- 再発防止と振り返り

- 原因に応じてルール・システム・教育を改善

- インシデント対応マニュアルの改訂

- 定期的な訓練の実施

この6ステップを 図やフローとして社内マニュアルに落とし込んでおくと、いざというときに「誰が、何を、どの順番でやるのか」が明確になり、混乱を抑えられます。

▼注文後のメール対応も、顧客の安心感やトラブル防止につながる重要なポイントです。信頼されるECサイトに必要な“注文確認メール”の基本をまとめています。

>>注文確認メールに書く内容とは?注意すべき4つのポイントを例文テンプレート付きで解説

従業員教育と運用体制で「ヒューマンエラー」を減らす

多くの事故の出発点は、実は「ちょっとした人のミス」です。

- 添付ファイルを間違えて送ってしまった

- パスワードをメモ書きで貼り出していた

- 外部ストレージにデータを無断でアップロードした

こうした ヒューマンエラーを減らすためには、ルールと教育がセットで必要です。

従業員教育のポイント

- 実際に起きたインシデント事例を紹介し、自分ごととして捉えてもらう

- 自社のセキュリティポリシーやパスワードルールをわかりやすく文書化

- フィッシングメール訓練・インシデント対応訓練など、体験型の研修を取り入れる

運用体制の整え方

- セキュリティ責任者や窓口担当の明確化

- 異常を見つけたときの報告先・手順を決めておく

- 定期的なセキュリティ監査・運用レビューの実施

問い合わせフォームの運用や顧客データの管理も、従業員が日々触れるポイントです。

権限管理・ログ管理がしっかりしたツール(formrunなど)を使えば、 「人に頑張ってもらう部分」を減らし、仕組みでミスを防ぐことができます。

最新トレンドを味方につけるECサイトのセキュリティ

最後に、最近のトレンドも簡単に押さえておきましょう。

最近の主なトレンド

- AI・機械学習による不正アクセス・不正注文の自動検知

- 多要素認証や生体認証の標準化

- クラウドWAF・DDoS対策・ログ分析などのクラウドセキュリティサービスの普及

- 個人情報保護法改正やGDPRなど、世界的な規制強化の流れ

- OMO・IoT・ローカル5Gなど、EC外の接点を含めたセキュリティの重要性増加

すべてを一度に導入する必要はありません。

自社の規模・予算・リスクに応じて、少しずつ段階的に取り入れていくことが現実的です。

「自社のフォーム、本当に大丈夫?」という不安を減らすならformrun

「問い合わせフォームや会員登録フォームから情報が漏れたらどうしよう……」と、不安を抱えながらECサイトを運営している担当者も少なくありません。

formrunは、通信の暗号化や不正送信対策、権限管理、ログ管理など、フォーム運用に必要なセキュリティ要件をあらかじめ備えたフォーム作成・顧客管理ツールです。

フォーム部分をセキュアな基盤に乗せ替えることで、ECサイトの“入り口”となる情報入力の場を、安全かつ効率的に運用できるようになります。

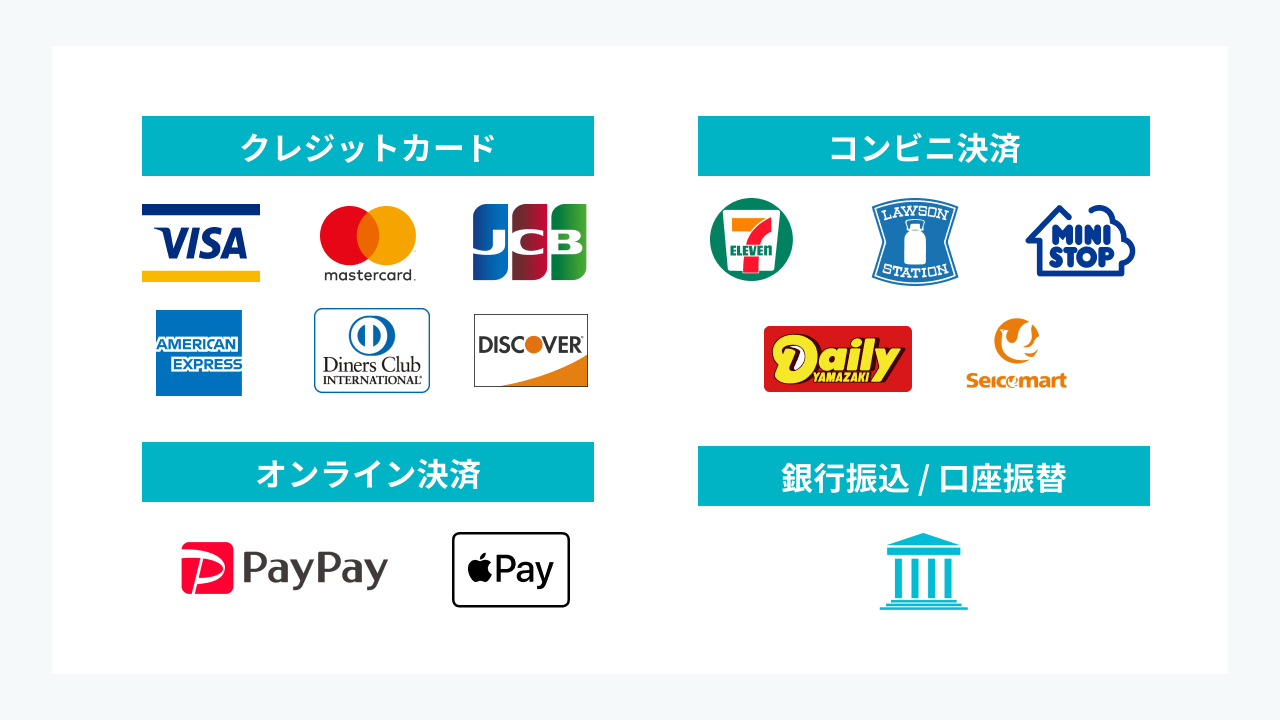

クレカやPayPayなど豊富な決済方法

formrun(フォームラン)の決済機能は、 初期費用0円・決済手数料も業界最安値水準の2.99%〜(PayPal連携時)で利用可能。 導入コストを抑えつつ、ECサイトに「安全な決済フォーム」をすばやく追加できます。

フォーム回答と決済をまとめて一度に完了できるため、申込から支払いまでの導線をシンプルにでき、手作業での請求や振込案内メールの送信と比べて、誤請求や入金確認漏れといったヒューマンエラーも軽減できます。 また、スクールやジムの月謝支払いなどのサブスク決済も、スマホから簡単に行えます。

さらに、クレジットカード・コンビニ・口座振替・PayPay など豊富な支払い方法に対応。 お客様が慣れた決済手段を選べることで、 「このサイトなら安心して支払える」という心理的なハードルも下げられます。

※ECプラットフォーム業界大手3社の2024年6月時点の決済手数料を比較(当社調べ)

ISMS・Pマーク取得済みの万全のセキュリティ

formrun(フォームラン)の大きな魅力のひとつが、ECサイト運営にも安心して使えるセキュリティ対策です。

「ISO 27001(ISMS)」の認証取得やプライバシーマークの付与認定、SSL/TLSによる暗号化通信、24時間365日のサーバー監視体制など、個人情報や注文情報を扱ううえで重要なポイントをしっかりと押さえています。

ECサイトでは、フォームを経由して会員情報・配送先・注文内容などが集まるため、「どのフォームツールを使うか」がセキュリティ水準を左右します。

無料ツールや独自フォームでは不安を感じる顧客情報の取り扱いも、formrunなら組織的な管理体制のもとで安全に運用可能です。フォームは、お客様が最初に個人情報を預ける“入り口”です。

セキュリティレベルの高いフォーム運用は、そのまま「安心して買い物できるECサイト」という信頼につながります。

顧客管理・対応を効率化できる

formrun(フォームラン)を活用すれば、フォームで集めた顧客情報の「管理」と「対応状況」を一元的にコントロールできます。

回答データは一覧で確認でき、対応ステータス(未対応・対応中・完了・発送済みなど)ごとに整理可能。 担当者ごとにフィルタリングできるので、 複数人での対応でも「誰が・どこまで対応したか」を可視化しながら、対応漏れや二重対応を防げます。

こうした進捗管理は、クレームや問い合わせの放置による炎上・トラブルを防ぐという意味でも、ECセキュリティ(ブランド保護)の一部といえます。

さらに、メールテンプレートやAIメールアシスタントを活用すれば、返信内容の品質を保ちながらスピーディーに対応可能。 ログとして履歴が残るため、万が一インシデントが発生した場合にも、「いつ・誰が・どのように対応したか」を後からたどることができます。

formrunのステータス管理機能でお問い合わせ対応を削減した事例はコチラ

>>お問い合わせから最短1分で個別メール対応を実現!対応漏れをなくすためのボード画面の活用方法とは(株式会社クラス 様)

ECサイトの安全性は、日々の積み重ねで育っていく

最後にここまでのポイントを振り返りましょう。

ECサイトには多様なリスクがある

不正アクセス、情報漏えい、マルウェア、DDoS、不正注文など、オンラインならではの脅威が存在します。セキュリティ対策は「技術+運用+人」のセットで考える

常時SSL、多要素認証、権限管理、脆弱性診断、バックアップ、運用ルール、従業員教育などを組み合わせることで、初めてサイトを守れます。法律やガイドラインに沿った運用で信頼を高める

個人情報保護法やPCI DSS、IPA・経産省のガイドラインなどを踏まえた運用で、「安心して利用できるECサイト」としての信頼を築けます。一度で完璧を目指すのではなく、少しずつ育てていく

いきなり“100点のセキュリティ”を目指すのではなく、チェックリストを使いながら、できるところから一つずつ改善していくことが大切です。

問い合わせフォームや顧客管理も、ECサイトのセキュリティを語るうえで欠かせない要素です。

▼顧客情報を安全に効率的に扱うならformrun!

formrunなら「ISO 27001(ISMS)」の認証取得やプライバシーマークの付与認定、SSL/TLSによる暗号化通信、24時間365日のサーバー監視体制で顧客の情報を守る基盤が整っています。

また、強固なセキュリティ体制だけでなく、ECサイトでのお問い合わせや決済などのフォームの回答を一覧化し、メール対応などの顧客管理・運用まで行うことができます。

「自社のサイト、大丈夫かな……?」という不安は、 小さな一歩でも対策を始めることで、確かな安心感に変えていけます。

この記事を、あなたのECサイトのセキュリティ対策を見直すきっかけにしていただけたら幸いです。

ECサイトのセキュリティ対策に関するよくある質問(FAQ)

Q1. 小さなECサイトでも、本格的なセキュリティ対策は必要ですか?

規模に関係なく必要です。

攻撃者は「大手だけ」を狙っているわけではなく、対策が甘いECサイトを自動的に探し、片っ端から攻撃していくことが多いためです。

まずは、

- サイト全体のHTTPS化

- 管理画面のIP制限・多要素認証

- CMSやプラグインの最新化

- 顧客情報へのアクセス権限の見直し

といった基本的な対策から、少しずつ整えていきましょう。

Q2. ECサイトのセキュリティ対策は、何から手をつければよいですか?

「現状の見える化」から始めるのがおすすめです。

- SSL/TLS(HTTPS)は全ページで有効か

- 管理画面に誰でもログインできる状態になっていないか

- 顧客情報へのアクセスが、必要な人にだけ絞られているか

- バックアップと復元手順が整っているか

こうした項目を棚卸しするだけでも、「今すぐ優先して直すべきところ」が見えやすくなります。

Q3. 無料のセキュリティツールだけで、ECサイトを守り切れますか?

初期対策としては有効ですが、無料だけに頼るのはリスクがあります。

無料のWAFや脆弱性診断は、

- まず何もしていない状態からの「第一歩」としては非常に有用

- ただしカバー範囲・サポート・チューニングに限界がある

ため、ECサイトの規模が大きくなってきたタイミングや、扱う情報の重要度が上がってきたタイミングで、 有料サービスや専門家による診断も検討すると安心です。

Q4. ECサイトの脆弱性診断は、どのくらいの頻度で行うべきですか?

目安は「年1回以上+大規模な変更のたび」です。

- サイトリニューアル

- 新決済手段の導入

- 外部システムとの連携追加

など、 「仕様が大きく変わるタイミング」では、必ず診断を入れるようにすると安全です。

Q5. セキュリティインシデントが発生した場合、最初に何をすべきですか?

まずは「被害拡大を止める」ことです。

- 不正アクセスが続いているなら経路を遮断する

- 関係するサーバーやアカウントを一時停止する

- ログや証跡を保全し、後続の調査に備える

そのうえで、

- 影響範囲の特定

- 原因の分析

- 顧客・関係機関への通知

- 再発防止策の検討

という流れで進めていきます。

Q6. 問い合わせフォームや会員登録フォームのセキュリティは、どこまで気にすべきですか?

ECサイトにおけるフォームは「最重要ポイント」のひとつです。

- 個人情報が集中する

- 攻撃者が狙いやすい(スキミングや不正コードの埋め込みなど)

- 誤設定・自作フォームのミスによる漏えいリスクが高い

といった理由から、フォームのセキュリティは軽視できません。自作フォームやスプレッドシート管理ではなく、formrunのようにセキュリティに配慮されたフォーム作成・顧客管理ツールを使うことで、 「安全性」と「運用のしやすさ」を両立しやすくなります。

参考になる公的ガイドライン・専門団体の資料

本記事の内容をさらに深く理解したい場合は、以下の公的機関・専門団体の資料もあわせて確認すると安心です。

これらを 社内のセキュリティポリシーやチェックリストづくりのベースにすると、「何をどこまでやればいいのか」がぐっと整理しやすくなります。